При использовании Windows Server 2008, 2012 или 2016, служба каталога протокола LDAP будет активна по умолчанию. LDAP — протокол прикладного уровня, использующий TCP/IP и позволяющий производить операции аутентификации (bind), поиска (search) и сравнения (compare), а также операции добавления, изменения или удаления записей.

Проблема состоит в том, что для сторонних ресурсов существует возможность воспользоваться чужой службой LDAP для DDoS атак, так называемых "Reflection attacks". Процесс осуществляется через UDP-соединение с 389 портом. Для того, чтобы предотвратить такого рода исходящие атаки вы можете заблокировать UDP-соединение для порта 389 через брандмауэр. Блокировка такого типа соединений не должна повлиять на использование "Active Directory", так как в данном случае используется TCP-соединение.

Как мне отключить внешний доступ?

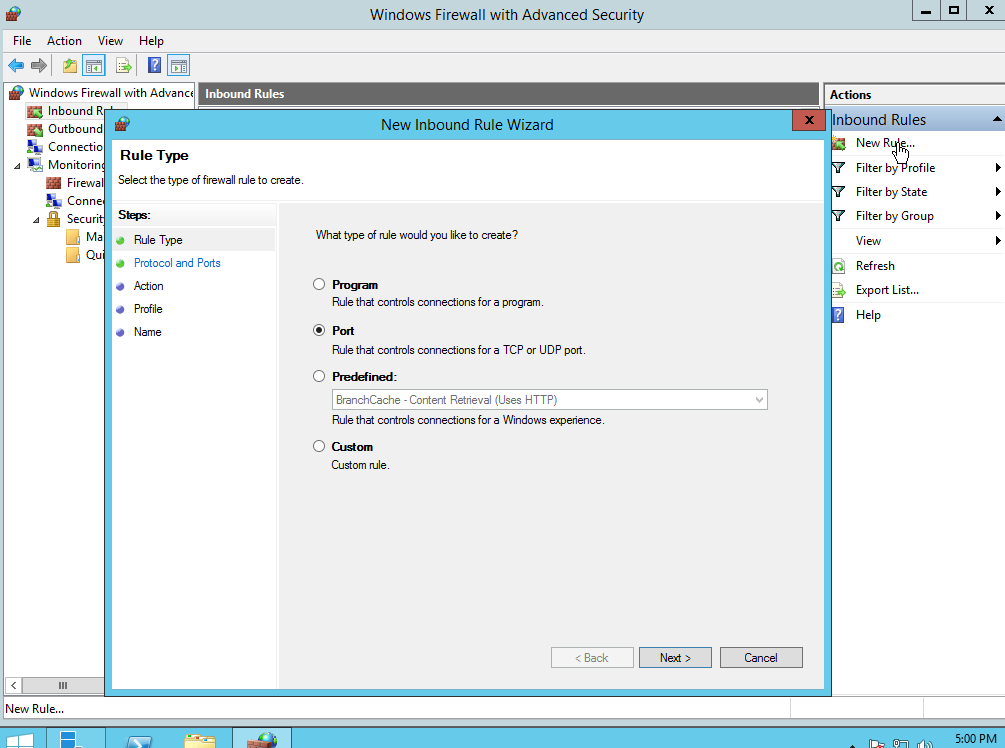

- Откройте Брандмауэр Windows (Windows Firewall).

- В левом боковом меню выберите

Правила для входящих подключений(Inbound Rules). - Нажмите

Создать правило(New Rule...) в верхнем правом углу. - Откроется мастер создания правил, в котором вам необходимо выбрать тип правила

Для порта(Port) и нажатьДалее >(Next).

- На следующей странице выберите

Протокол UDP(UDP) и в графеОпределенные локальные порты(Specific local ports) впишите значение389и нажмитеДалее >(Next). - На открывшейся странице необходимо выбрать

Блокировать подключение(Block the connection) и снова нажатьДалее >(Next). - На странице

Профиль(Profile) убедитесь, что выбраны все профили, затем нажмитеДалее >(Next). - На последнем шаге необходимо задать имя для созданного правила, например,

UDP LDAP block. После того, как полеИмябудет заполнено, вам необходимо подтвердить настройки, нажав кнопкуГотово(Finish).

Служба LDAP более не будет доступна для описанных выше DDoS-атак.